También conocida como Internet profunda o invisible, es una sección de Internet con sitios y contenidos que no son indexados por motores de búsqueda y en su mayoría utilizan códigos maliciosos.

Parte de la Deep Web utiliza el llamado TheOnionRouter o TOR, que utiliza seudónimos .onion para facilitar el acceso anónimo a páginas que abarcan abusos, venta de estupefacientes, foros de cibercriminales y otros tópicos en muchos casos ilegales o que traspasan la barrera de lo ético y legal.

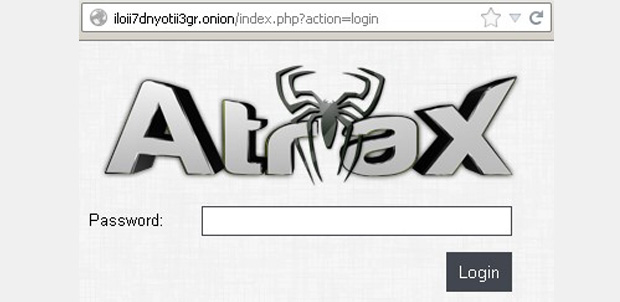

ESET sigue de cerca este tipo de acciones y ha visto un crecimiento de botnets basadas en TOR, de las cuales dos variantes han llamado mucho la atención en los últimos meses: variantes de Win32/Atrax y Win32/Agent.PTA. Ambas son utilizadas para capturar datos de formularios web, posibilitando la realización de fraudes.

“Win32/Atrax.A es un ejemplo interesante de botnet basada en TOR con cifrado AES para los plugins adicionales y una clave de cifrado única, que depende de parámetros en la máquina infectada para su generación. Actualmente seguimos rastreando la actividad de esta boten.”

La compleja botnetAtrax descubierta por ESET pertenece a una familia de malware de tipo backdoor basada en TOR, la cual es instalada mediante un simple downloader, detectado por ESET NOD32 Antivirus como Win32/TrojanDownloader.Tiny.NIR. Con él aparece un nombre de dominio directamente incluido en el código, quepretende hacerse pasar por el servicio al cliente de PayPal.

Por su parte, Win32/Agent.PTA no es una familia nueva, ha sido seguida por ESET desde el 2012. Sin embargo, la utilización de TOR es una nueva funcionalidad detectada durante los últimos meses. Este troyano también utiliza el protocolo de servicios ocultos de TOR para comunicarse con el Centro de Comando y Control. Agent.PTA contiene la información de configuración embebida, cifrada con RC4 y cuyo C&C contiene direcciones que se encuentran dentro de la red TOR.

Si desean conocer más a fondo de estas variantes visita el blog de ESET.